(Bahiana) Desde que os microchips se tornaram menores e mais poderosos, eles se infiltraram, praticamente, em todos os espaços da sociedade, de smartphones a dispositivos médicos, aos controles que regulam linhas férreas, usinas elétricas e instalações de tratamento de água. Especialistas em segurança de computadores vêm alertando que esses equipamentos integrados são altamente vulneráveis a ataques porque estão cada vez mais ligados a outros computadores, e porque, praticamente, não têm defesas protegendo seu firmware, os programas impressos no chip. Em outubro passado, seguindo uma onda de ataques a redes, que se acredita ter origem no Irã, o secretário de defesa americano, Leon Panetta, alertou que um “Pear Harbor cibernético” poderia ser iminente.

Engenheiros estão fazendo progressos na proteção desses chips. Uma nova abordagem, descrita durante uma conferência de segurançacomputacional em julho, é um programa que escaneiatrechos aleatórios do código do firmware para procurar sinais de invasão.

CKOI, C. Q. Perigo digital. Scientific American Brasil. São Paulo: Duetto, n. 128, ano 11, jan. 2013, p. 10. Adaptado.

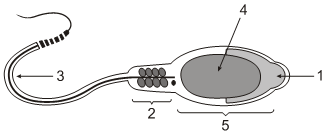

O código genético, embora não procure sinais de invasores, é a base molecular da vida em toda a sua expressão.

Sobre esse código, pode-se afirmar: